- Jak zmniejszyć ryzyko wycieku danych w przypadku pracy zdalnej?

- Sposoby zabezpieczenia interesów firmy

- O czym należy ostrzec pracowników?

- Wybór bezpiecznych narzędzi dla firmy

- Profesjonalne oprogramowanie do kontroli procesów operacyjnych

- Podsumowanie

- FAQ

Przejście na model pracy zdalnej postawiło przed kadrą zarządzającą wyzwania, których wcześniej nie brano pod uwagę na tak szeroką skalę. Dla kierowników, brak fizycznej obecności pracowników w biurze to nie tylko kwestia zmiany sposobu komunikacji, ale przede wszystkim konieczność adaptacji mechanizmów kontroli i bezpieczeństwa do nowego trybu pracy. W czasach, gdy do systemu firmy logują się pracownicy z dziesiątków domowych biur, odpowiedzialność za dane personalne klientów oraz tajemnice handlowe przedsiębiorstwa staje się priorytetem, który bezpośrednio wpływa na stabilność biznesu.

Zarządzanie zdalnym zespołem wymaga balansu pomiędzy zaufaniem a systemową weryfikacją praktyk stosowanych przez pracowników. Managerowie często mierzą się z niepokojem: czy wszyscy w domowych warunkach zachowują taką samą czujność jak w biurze? Czy procedury, które wypracowano w kontrolowanym środowisku firmowym, są przestrzegane? Odpowiedzią na te zmartwienia nie jest inwigilacja, lecz wdrożenie rygorystycznych zasad higieny cyfrowej oraz dostarczenie pracownikom narzędzi, które eliminują chaos.

Jak zmniejszyć ryzyko wycieku danych w przypadku pracy zdalnej?

Bez względu na to, czy firma działa w branży IT, finansach, turystyce czy handlu detalicznym, ochrona danych klientów podlega tym samym przepisom. RODO nie rozróżnia incydentów wynikających z celowego działania od tych, które są skutkiem zwykłego niedopatrzenia pracownika wykonującego swoje obowiązki w domu czy przestrzeni publicznej. W przypadku pracy zdalnej ryzyko wycieku danych rośnie, ponieważ domowe sieci Wi-Fi i prywatny sprzęt często nie posiadają zabezpieczeń klasy biznesowej.

Dla managera kluczowe jest uświadomienie sobie, że naruszenie bezpieczeństwa danych to nie tylko widmo wysokich kar finansowych nakładanych przez urzędy regulacyjne. To przede wszystkim zagrożenie utraty zaufania. W większości branż, budowanie relacji z klientem trwa miesiącami, jeden wyciek numerów telefonów lub historii korespondencji może bezpowrotnie zniszczyć reputację firmy. Klienci, których dane zostały nienależycie zabezpieczone, rzadko dają drugą szansę. Dlatego praca zdalna musi być oparta na procedurach, które minimalizują czynnik ludzki jako źródło potencjalnego zagrożenia.

Sposoby zabezpieczenia interesów firmy

Skuteczne zarządzanie bezpieczeństwem zaczyna się od jasnych ram prawnych. Każdy manager powinien upewnić się, że umowy o zachowaniu poufności są dostosowane do specyfiki pracy poza biurem. Dokument ten musi precyzyjnie zdefiniować, jakie dane są uznawane za poufne i w jaki sposób mogą być przetwarzane w warunkach domowych.

Niezbędne jest dodanie zapisów dotyczących zakazu korzystania z publicznych, niezabezpieczonych sieci Wi-Fi oraz obowiązku natychmiastowego zgłaszania kradzieży lub zgubienia sprzętu służbowego.

Kolejnym filarem są wewnętrzne regulaminy pracy zdalnej. Muszą one jasno rozgraniczać sprzęt służbowy od prywatnego. Największe zagrożenia wynikają z modelu BYOD (ang.: Bring Your Own Device), gdy pracownik korzysta z osobistego laptopa do celów zawodowych. Na takim urządzeniu często zainstalowane jest oprogramowanie niewiadomego pochodzenia, gry czy aplikacje społecznościowe, które mogą posiadać luki bezpieczeństwa.

Zadaniem managera jest wprowadzenie zasady, że dane klientów mogą być przetwarzane wyłącznie na autoryzowanym sprzęcie wewnątrz systemów firmowych, dostęp do których jest monitorowany i ograniczony odpowiednimi uprawnieniami.

Innym niezbędnym standardem w pracy zdalnej powinno być korzystanie z oprogramowania antywirusowego oraz menedżerów haseł, które eliminują potrzebę zapisywania haseł w notatkach czy na kartkach. Warto również wymagać od pracowników stosowania uwierzytelniania dwuskładnikowego wszędzie tam, gdzie system na to pozwala.

Jasne ramy prawne i organizacyjne stanowią fundament do kolejnego etapu, jakim jest systematyczne budowanie świadomości zespołu. Kontrolowany dostęp do systemu nie ochroni firmy, jeśli pracownicy nie będą rozumieli sensu wprowadzonych ograniczeń. Dlatego naturalną kontynuacją formalnych zabezpieczeń powinny być regularne warsztaty merytoryczne.

O czym należy ostrzec pracowników?

Regularne spotkania z zespołem to najlepszy sposób na utrzymanie wysokiego poziomu czujności. Zamiast ogólnych informacji, manager powinien skupić się na trzech konkretnych obszarach, które generują najwięcej incydentów bezpieczeństwa w pracy zdalnej.

1. Komunikatory internetowe

Pracownicy często przenoszą komunikację z współpracownikami do prywatnych aplikacji, takich jak Messenger czy WhatsApp. Należy im uświadomić, że przesyłanie tam zrzutów ekranu z danymi kontaktowymi, plików z ofertami czy haseł jest rażącym naruszeniem zasad bezpieczeństwa. Dane te opuszczają wtedy infrastrukturę firmy i stają się niemożliwe do usunięcia czy zarchiwizowania zgodnie z wymogami prawnymi.

Standardem musi być korzystanie wyłącznie z kont firmowych w komunikatorach zatwierdzonych przez firmę.

2. Sztuczna inteligencja

Narzędzia AI są niezwykle pomocne, jednak ich nieumiejętne użycie może doprowadzić do wycieku danych. Podczas warsztatów trzeba jasno zaznaczyć: nie wolno wklejać do czatów AI danych personalnych klientów, treści umów czy wewnętrznych raportów w celu ich analizy, streszczenia, ulepszenia itp.

Informacje te są wykorzystywane do trenowania modeli i mogą zostać ujawnione osobom trzecim. Bezpieczna praca z AI polega na całkowitej anonimizacji danych przed ich przesłaniem oraz rezygnacji z jego wykorzystania, kiedy jest to możliwe.

3. Higiena oprogramowania

Wielu managerów nie zdaje sobie sprawy, jak często pracownicy instalują niezweryfikowane aplikacje z internetu, by ułatwić sobie pracę. Takie oprogramowanie to najprostsza droga do infekcji systemu. Zasada powinna być prosta: instalujemy aplikacje wyłącznie z oficjalnych sklepów (App Store, Microsoft Store) lub za zgodą działu IT.

Dodatkowo, należy poinformować zespół o konieczności fizycznego bezpieczeństwa - ekran laptopa nie powinien być widoczny dla osób trzecich, np. podczas pracy w kawiarni czy pociągu.

Wybór bezpiecznych narzędzi dla firmy

Skuteczny manager nie tylko zakazuje ryzykownych zachowań, ale przede wszystkim dostarcza rozwiązania, które czynią pracę bezpieczniejszą i bardziej przejrzystą. Największy chaos w zespołach zdalnych wynika z rozproszenia informacji: maile są w jednym programie, historia połączeń w telefonie pracownika, a statusy zadań w jeszcze innym arkuszu. Oczywiście, że w takim przypadku pracownicy będą szukać narzędzi do archiwizacji i wymiany tych danych.

Firma powinna znaleźć odpowiednie rozwiązanie, zanim pracownicy podejmą decyzję samodzielnie. Centralizacja procesów to jedyny sposób na odzyskanie kontroli nad tym, co faktycznie dzieje się w zespole.

Warto przy tym zauważyć, że w zespołach z liberalnym stylem zarządzania, pokusa wyboru narzędzi poprzez otwartą dyskusję bywa bardzo duża. Należy jednak pamiętać, że rozwiązania najwygodniejsze i najbardziej lubiane przez pracowników nie zawsze idą w parze z najwyższymi standardami bezpieczeństwa czy funkcjonalnością. Czasami zamiast wybierać spośród już znanych aplikacji trzeba poszukać specjalistycznych narzędzi w internecie.

Przykładowo, zamiast głosować nad wyborem kolejnego komunikatora, warto rozważyć system CRM z funkcją czatu. Takie rozwiązania są od podstaw projektowane dla biznesu, co gwarantuje priorytetowe traktowanie ochrony danych i znacznie wyższą funkcjonalność niż w przypadku ogólnodostępnych programów.

Wdrożenie zintegrowanego systemu, takiego jak darmowy CRM Teamsale, pozwala na prowadzenie wszystkich procesów sprzedażowych i operacyjnych w jednym, bezpiecznym środowisku. Dla kierowników jest to narzędzie, które rozwiązuje dwa problemy jednocześnie: bezpieczeństwo danych i monitorowanie efektywności. System CRM jest zintegrowany z telefonią chmurową. Dlaczego warto rozważyć przejście na VoIP opowiadamy w tym artykule.

Profesjonalne oprogramowanie do kontroli procesów operacyjnych

Na przykładzie Teamsale CRM sprawdźmy, jakie procesy biznesowe mogą być uporządkowane za pomocą jednego programu.

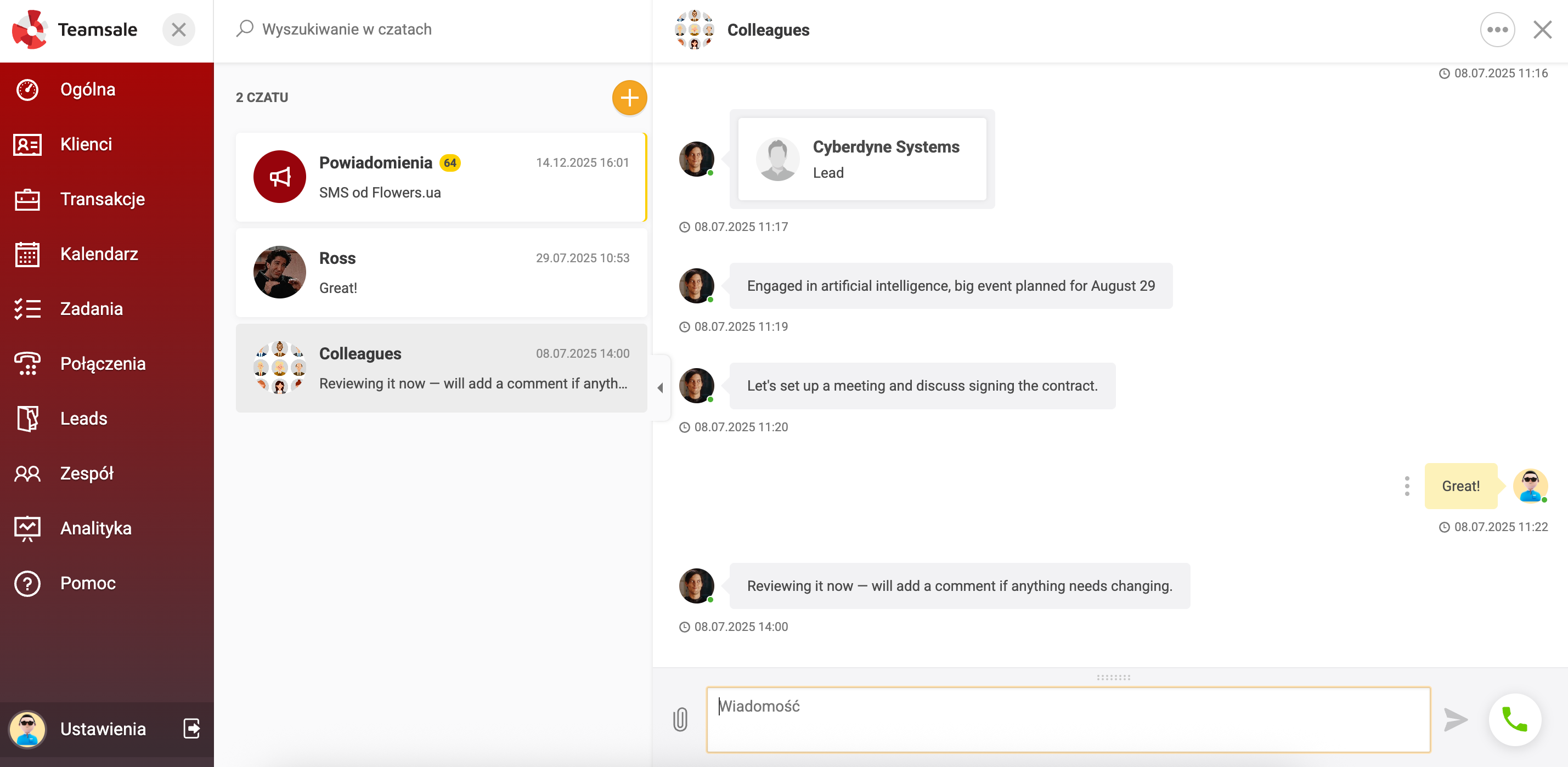

Komunikacja wewnętrzna

Teamsale oferuje wewnętrzny messenger. Pozwala on na tworzenie grup z pracownikami, wymianę wiadomości, plików, zdjęć oraz wyszukiwanie informacji na czatach. Dzięki temu kierownik nie musi się martwić, że pracownik korzysta z niezabezpieczonych komunikatorów.

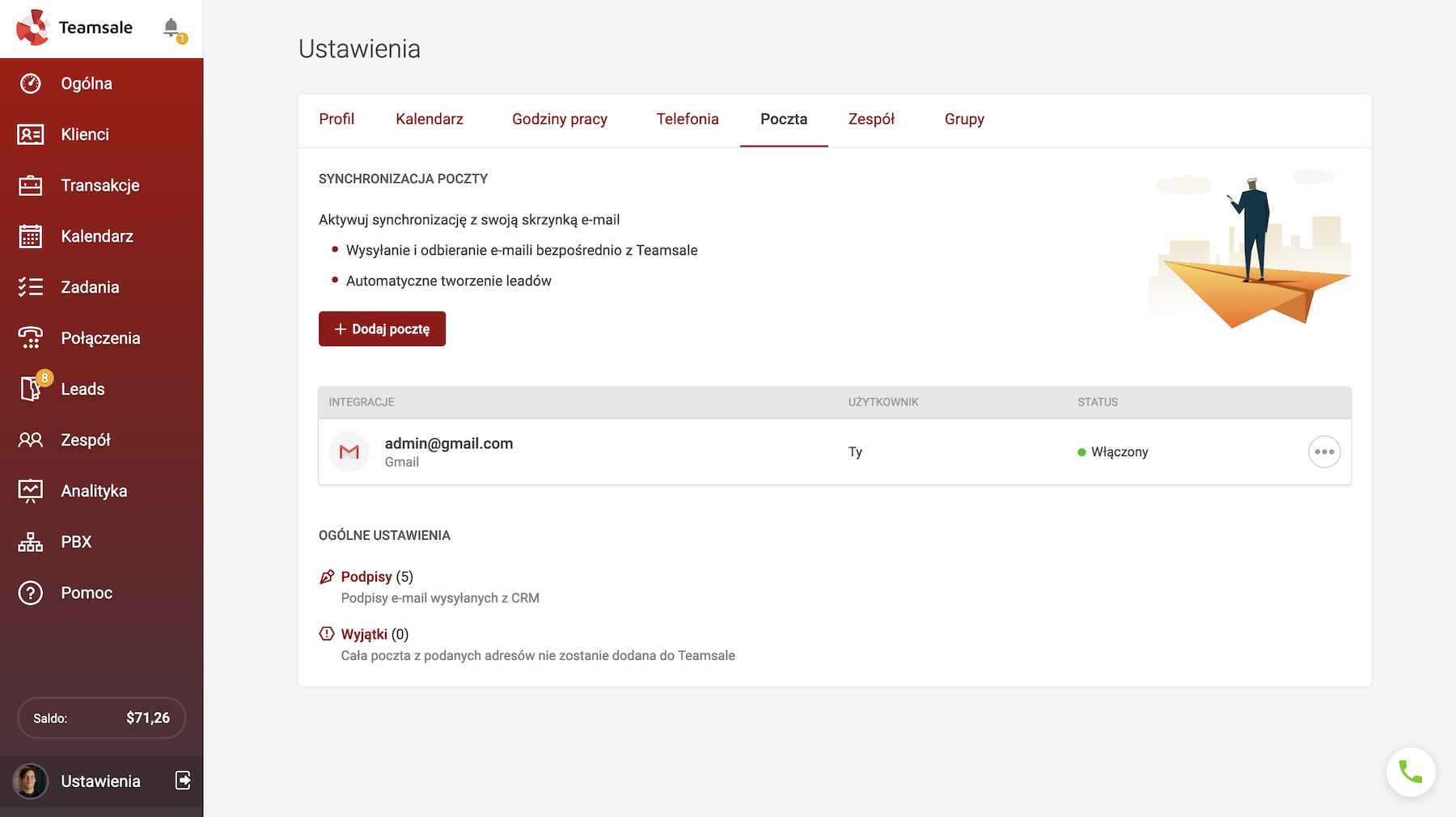

Obsługa maili

Integracja skrzynki mailowej z CRM za pomocą IMAP sprawia, że każda wiadomość od klienta trafia do jego karty i jest widoczna dla upoważnionych pracowników. Eliminuje to ryzyko przechowywania ważnych danych w niezaszyfrowanych programach pocztowych lub ich udostępnienie osobom trzecim. W ramach integracji również jest dostępna wysyłka maili, w tym zbiorcza.

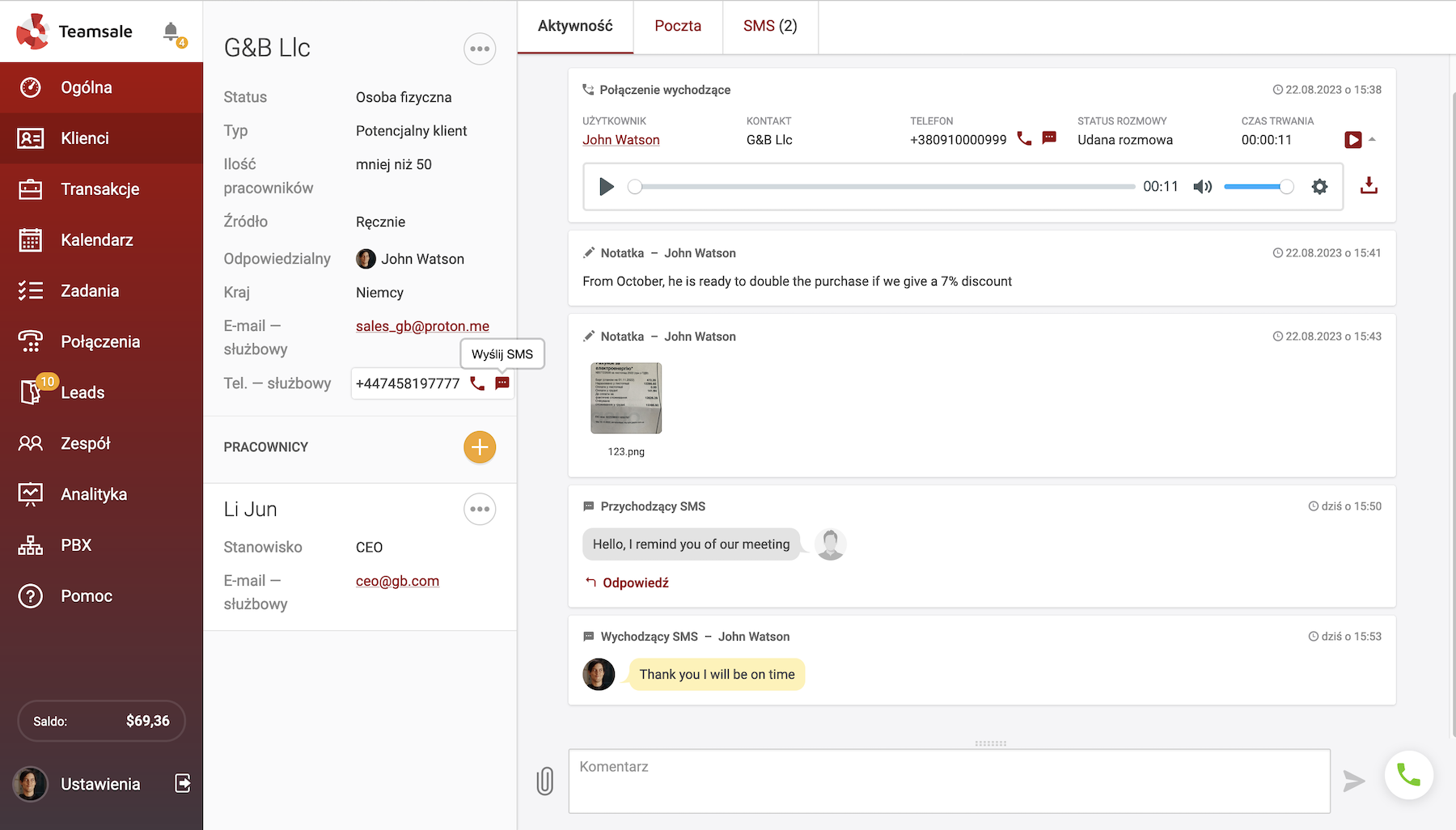

Obsługa połączeń

Istnieje możliwość odbioru i wykonywania połączeń z poziomu CRM za pomocą WebRTC. Historia połączeń klienta jest przekazywana do karty jego kontaktu. Również istnieje możliwość nagrywania oraz rozpoznawania rozmów. Nagrane połączenia są przechowywane w szyfrowanej chmurze, co stanowi dodatkowe zabezpieczenie. Dostęp do kart klientów również można ograniczyć. Na przykład, każdy pracownik może mieć wgląd tylko do kart swoich klientów, a kierownicy mogą przeglądać wszystkich klientów zapisanych w bazie.

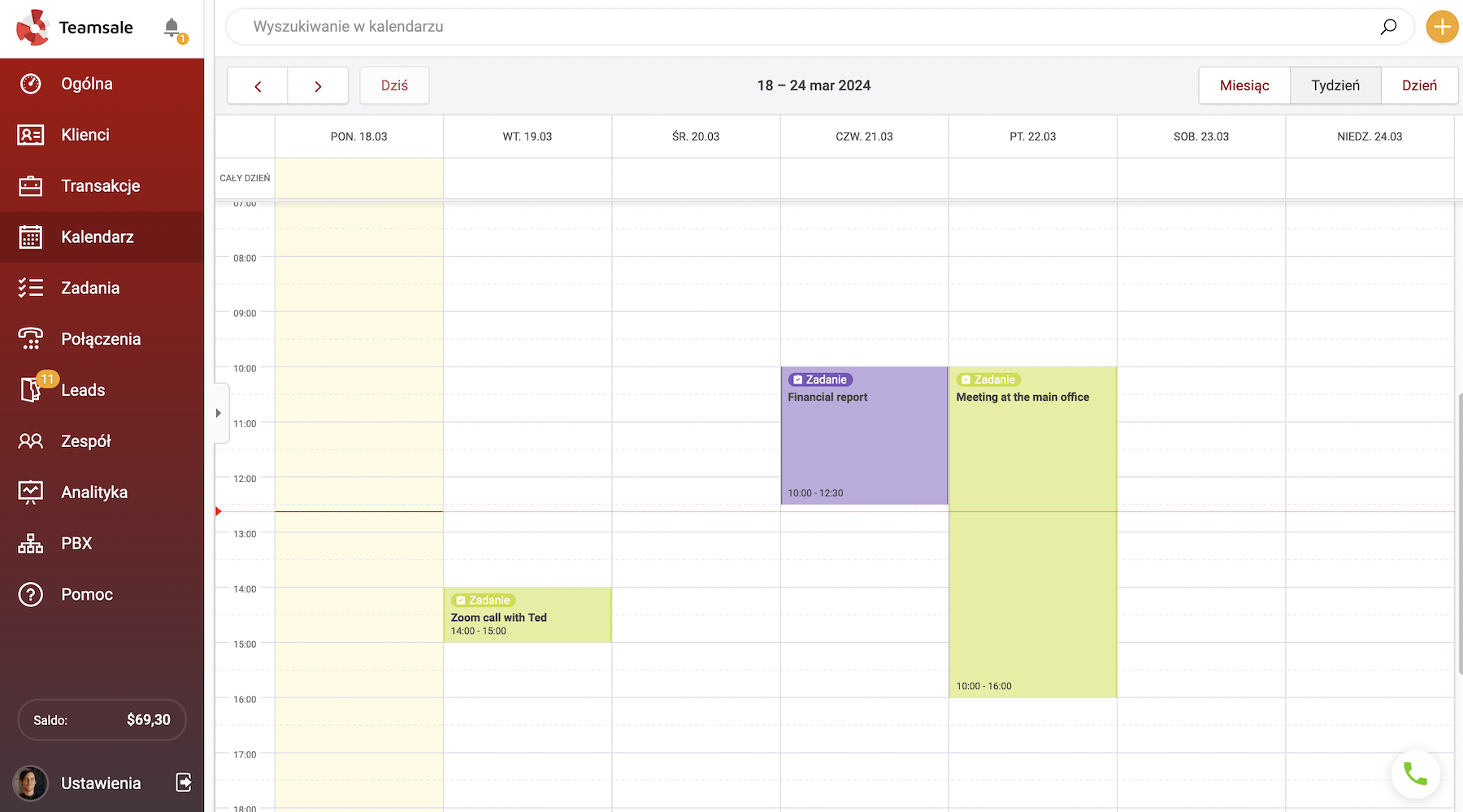

Zarządzanie zadaniami

Kalendarz wyświetla zaplanowane oraz zakończone zadania. Taka automatyzacja oferuje wgląd w bieżące projekty pracowników oraz ich obciążenie, bez ciągłego przepytywania podwładnych. Również dostępna dwukierunkowa synchronizacja zadań z Google Kalendarzem - to może ułatwić proces przejścia na nową platformę.

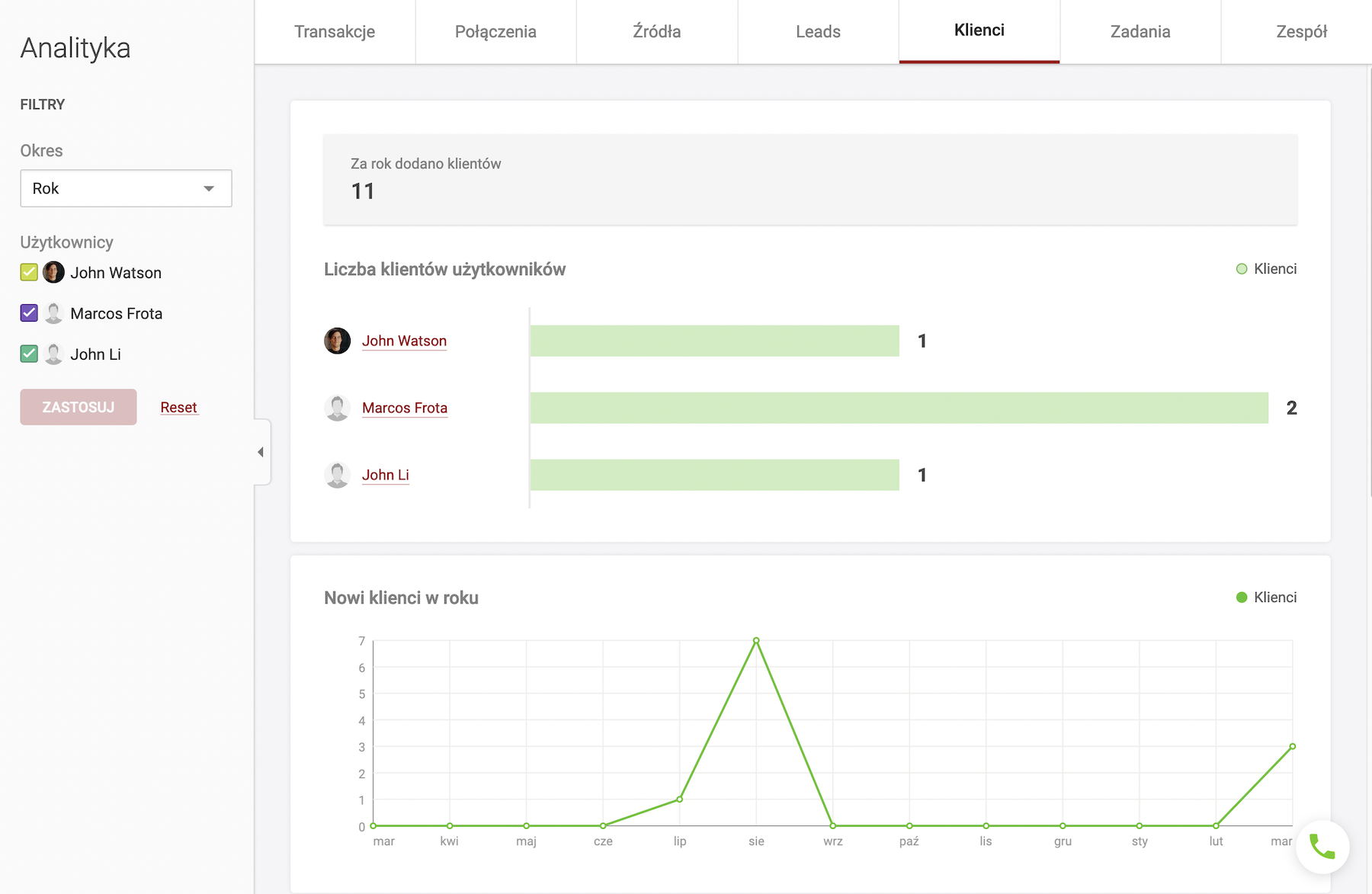

Analityka pracy zespołu

To tutaj manager znajduje odpowiedź na pytanie o wydajność. System automatycznie rejestruje liczbę przetworzonych transakcji, leadów, klientów oraz wykonanych zadań i połączeń telefonicznych. W ten sposób na jednej stronie można w dowolnym momencie sprawdzić aktywność pracowników w ujęciu dziennym, tygodniowym, miesięcznym, a nawet rocznym.

Takie rozwiązanie eliminuje konieczność angażowania zespołu w uciążliwe przygotowywanie raportów – od teraz wszystkie kluczowe wskaźniki generuje program.

Podsumowanie

Zamiast martwić się o to, czy pracownicy zdalne zachowują czujność wobec powierzonych im danych osobowych, warto postawić na stworzenie bezpiecznego środowiska do wymiany i przechowywania danych wewnątrz firmy oraz podnoszenie świadomości pracowników w kwestii higieny cyfrowej.

Inwestycja w rozwiązania takie jak Teamsale CRM to nie tylko krok w stronę bezpieczeństwa zgodnego z RODO, ale też sposób na zbudowanie uporządkowanego środowiska pracy.

FAQ

Czy monitorowanie aktywności pracownika zdalnego jest zgodne z RODO?

Z punktu widzenia prawa monitoring pracy musi być uzasadniony i proporcjonalny. Pracodawca ma prawo weryfikować efekty pracy, ale nie powinien naruszać prywatności pracownika w jego domu. Zamiast inwigilacji, takiej jak podgląd ekranu, znacznie bezpieczniejszym i zgodnym z przepisami rozwiązaniem jest kontrola wyników w systemach operacyjnych.

Rejestrowanie liczby zamkniętych zadań oraz czasu przebywania w CRM jest w pełni legalne i dostarcza managerowi niezbędnych danych bez ingerencji w sferę prywatną pracownika.

Kto odpowiada za wyciek danych klientów, jeśli doszło do niego na home office?

Administratorem danych pozostaje firma i to ona ponosi główną odpowiedzialność wobec organów nadzorczych oraz klientów. Wewnątrz organizacji odpowiedzialność może jednak zostać przeniesiona na pracownika, jeśli naruszył on jasno określone procedury bezpieczeństwa, o których został wcześniej poinformowany.

Dlatego tak istotne jest posiadanie dokumentacji potwierdzającej, że zespół przeszedł szkolenie z zasad higieny cyfrowej oraz zna ograniczenia, takie jak zakaz korzystania z prywatnych komunikatorów do celów służbowych.

Jakie są najczęstsze błędy pracowników zdalnych przy przetwarzaniu danych?

Do najczęstszych błędów należą przesyłanie plików z danymi osobowymi przez prywatne skrzynki e-mail, udostępnianie zrzutów ekranu z bazy klientów na publicznych czatach oraz brak blokowania ekranu komputera w obecności osób trzecich.

Częstym problemem jest również ignorowanie aktualizacji systemowych oraz oprogramowania antywirusowego.

Połączenia

Połączenia

Numery telefoniczne

Numery telefoniczne

eSIM do Internetu

eSIM do Internetu

SMS

SMS

Wirtualna centrala telefoniczna

Wirtualna centrala telefoniczna

Rozpoznawanie mowy

Rozpoznawanie mowy

Widget Callback

Widget Callback

Wideokonferencja

Wideokonferencja

Przycisk zadzwoń

Przycisk zadzwoń

VoIP dla firm

VoIP dla firm

Program partnerski

Program partnerski

Integracje

Integracje

Dla kogo

Dla kogo

Instrukcje konfiguracji

Instrukcje konfiguracji

FAQ

FAQ

Czat online

Czat online

Skontaktuj się z nami

Skontaktuj się z nami

Blog

Blog